Tin Tức

Phát hiện công cụ lừa đảo cho phép tạo cửa sổ trình duyệt Chrome giả mạo – CẦN LƯU Ý !!!

Các nhà nghiên cứu bảo mật quốc tế mới đây đã phát hiện một bộ công cụ lừa đảo nguy hiểm. Công cụ này được thiết kế để cho phép những kẻ lừa đảo và tội phạm mạng tạo ra các biểu mẫu đăng nhập lừa đảo trực tuyến đơn giản và hiệu quả chỉ bằng cách sử dụng cửa sổ trình duyệt Chrome giả mạo.

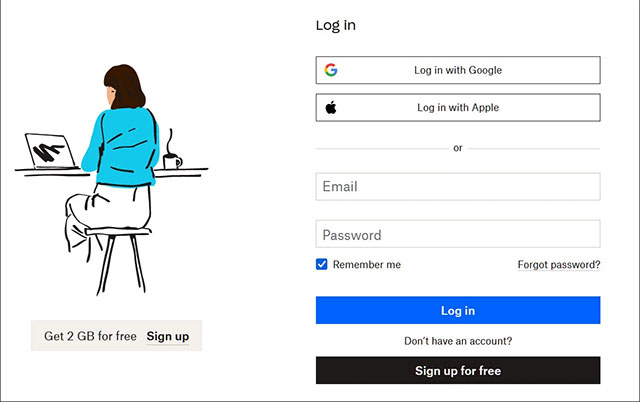

Cửa sổ giả mạo này được thiết kế cực kỳ giống thật, và đồng thời cũng đi kèm với hàng loạt tùy chọn đăng nhập quen thuộc với Google, Microsoft, Apple, Twitter hoặc thậm chí cả Steam. Ví dụ dưới đây cho thấy biểu mẫu đăng nhập DropBox, cho phép người dùng đăng nhập bằng tài khoản Apple hoặc Google.

Biểu mẫu đăng nhập DropBox

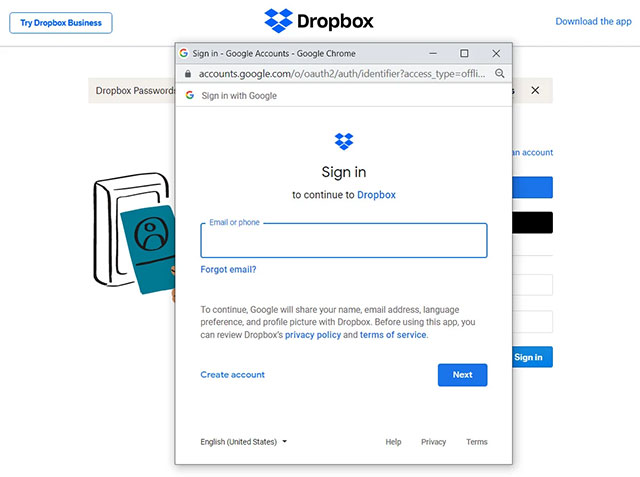

Khi nhấp vào nút Login in Google hoặc App, cửa sổ trình duyệt đăng nhập một lần (SSO) sẽ được hiển thị, nhắc bạn nhập thông tin đăng nhập của mình và tiến hành đăng nhập tài khoản.

Các cửa sổ này bị loại bỏ để chỉ hiển thị biểu mẫu đăng nhập và một thanh địa chỉ URL của biểu mẫu đăng nhập.

Mặc dù thanh địa chỉ bị tắt trong các cửa sổ SSO này, bạn vẫn có thể sử dụng URL được hiển thị để xác minh rằng một miền google.com hợp pháp đang được sử dụng để đăng nhập bạn vào trang web. Sự xuất hiện của URL này giúp cho biểu mẫu trở nên đáng tin cậy hơn, và sẽ khiến bạn cảm thấy thoải mái, không nghi ngờ khi nhập thông tin đăng nhập của mình.

Trước đây, các tác nhân đe dọa đã cố gắng tạo các cửa sổ SSO giả dạng này bằng HTML, CSS và JavaScript. Nhưng thường sẽ có một chút gì đó khác biệt về cửa sổ, khiến chúng trông đáng ngờ chứ không được “chân thực” như trong trường hợp nêu trên.

Tấn công Browser in the Browser

Sự xuất hiện của các cửa sổ trình duyệt giả mạo này dẫn đến một hình thức tấn công mới có tên “Browser in the Browser (BitB)”. Chúng dụng các mẫu tạo sẵn để tạo cửa sổ pop-up Chrome giả, nhưng được thiết kế y như thật, bao gồm các URL và tiêu đề địa chỉ tùy chỉnh có thể được sử dụng trong những cuộc tấn công lừa đảo.

Về cơ bản, tấn công BitB sẽ tạo ra các cửa sổ trình duyệt giả mạo bên trong các cửa sổ trình duyệt thực (trình duyệt trong trình duyệt), qua đó giúp nâng cao tính thuyết phục của hoạt động lừa đảo.

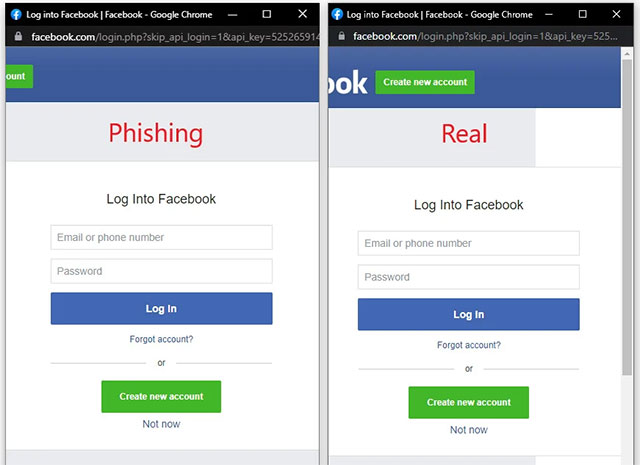

Một nhà nghiên cứu bảo mật có nickname mr.d0x mới đây đã phát hành ví dụ về các mẫu tấn công BitB (thông qua GitHub). Chúng bao gồm các cửa sổ Chrome giả mạo trên cả Windows và Mac, với các biến thể ở giao diện nền tối và sáng.

Ví dụ về cửa sổ lừa đảo BitB trên Chrome dành cho Facebook

Tác nhân độc hại đôi khi chỉ cần download các mẫu, chỉnh sửa chúng để chứa URL và tiêu đề mong muốn, sau đó sử dụng iframe để hiển thị biểu mẫu đăng nhập. Ngoài ra, cũng có thể thêm HTML cho biểu mẫu đăng nhập trực tiếp. Tuy nhiên quá trình này sẽ yêu cầu hacker phải biết căn chỉnh biểu mẫu đúng cách bằng cách sử dụng CSS và HTML.

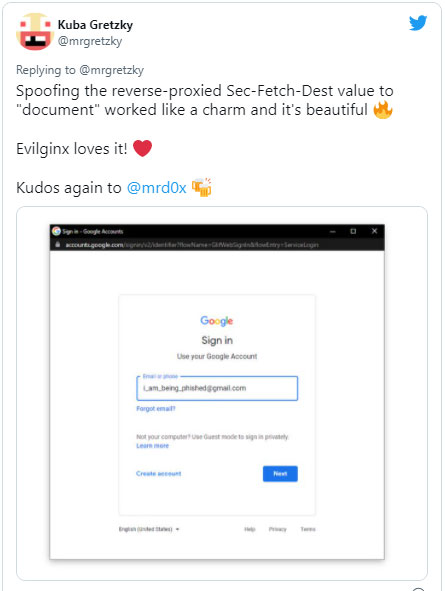

Kuba Gretzky, người tạo ra bộ công cụ lừa đảo Evilginx, đã thử nghiệm phương pháp mới và cho thấy cách nó hoạt động hoàn hảo với nền tảng Evilginx. Điều này có nghĩa nó có thể được điều chỉnh để lấy cắp khóa 2FA trong các cuộc tấn công lừa đảo.

Trên thực tế, đây không phải là một kỹ thuật lừa đảo. Trong năm 2020, đã có không ít trường hợp trang web trò chơi giả mạo sử dụng kỹ thuật trên để lấy cắp thông tin đăng nhập Steam